Viren, Trojaner, Würmer ...

Oft werden diese Begriffe durcheinandergebracht oder synonym verwendet. Dabei bestehen Unterschiede zwischen den einzelnen Schädlingen. Hier eine kurze Erläuterung der wichtigsten Begriffe, damit Sie Ihre ungebetenen Gäste entdecken und kennenlernen können:

Malware

Malware

Malware (engl. "malicious software" = bösartige Software) fasst als Oberbegriff alle Arten von bösartiger Software zusammen, die für Benutzer eine Gefahr darstellen. Abhängig vom Dateiformat und den verwendeten Infektionsroutinen wird Malware in verschiedene Kategorien eingeordnet.

Viren

Viren

Viren sind Programmteile, die sich in andere Programme einnisten

(sie "infizieren"). Viren verbreiten sich im Gegensatz

zu Würmern nicht selbständig. Zur Verbreitung des Virus

muss ein infiziertes Programm vom Benutzer, vom Betriebssystem

(z.B. beim Booten) oder von einem Programm (Makroviren) aufgerufen

("ausgeführt") werden.

Viren werden oft als Datei-Anhang zusammen

mit Emails auf dem Computer eingeschleust, können

sich aber auch in Programmen verstecken. Viren können

enormen Schaden anrichten bis hin zum kompletten Datenverlust.

Computerviren lassen sich nach der Art ihrer Verbreitung

in drei Hauptkategorien unterteilen:

Boot-Viren setzen sich in dem Bootbereich

einer Festplatte oder Diskette fest, der beim Starten eines

Computers in den Arbeitsspeicher gelesen wird. Wenn der Prozessor

ein Betriebssystem von der Festplatte lädt (= booten), lädt er deshalb automatisch den Virus und führt

die Schadensroutine aus.

Datei-Viren hängen sich an Programmdateien.

Wenn der Anwender die befallene Datei startet, infiziert der

Virus weitere Dateien und pflanzt sich so fort.

Makro- oder Script-Viren verstecken sich als Makros in Office-Dokumenten oder anderen Dateien und werden beim Start der entsprechenden Programme aktiv.

Würmer

Würmer

Würmer benötigen im Gegensatz zu den Viren kein Wirtsprogramm, um sich fortzupflanzen. Sie sind auf die selbstständige Verbreitung in Netzwerken ausgerichtet und suchen in der Regel den befallenen Rechner nach Emailadressen ab, an die sie sich weiterverschicken. Dadurch können sie innerhalb kürzester Zeit hunderte PCs infizieren und diese lahmlegen.

Erschwerend kommt hinzu, dass die wurmverseuchten Emails an Kollegen,

Freunde und Bekannte des Benutzers, eben an alle Adressen, die

im Email Verzeichnis gespeichert sind, versendet werden. Das

Risikobewusstsein der Empfänger schwindet wegen des bekannten,

vertrauenswürdigen

Absenders, und der Wurm kann sich weiter ausbreiten.

Aber nicht nur über Emails breiten sich Würmer aus. Der

bekannte Wurm Sasser nutzte

einen Fehler in einem Windows Systemdienst (hier LSASS), um sich zu verbreiten.

Schon die Herstellung einer Verbindung ins Internet war ausreichend

für seine weitere Verbreitung.

Trojaner

Trojaner

Ein Trojanisches Pferd (auch Trojaner genannt) ist ein kleines Programm, das im Code von scheinbar nützlichen Programmen versteckt ist. Lädt der Computerbenutzer eines dieser nützlichen Programme aus dem Internet und installiert es auf seinen Computer, so tritt der Trojaner unbemerkt in Aktion und setzt sich auf dem PC fest.

Die meisten Trojaner sind darauf programmiert, auf dem infizierten Rechner vertrauliche Daten zu sammeln, wie Passwörter oder Kreditkartennummern, und diese bei der nächsten Datenübertragung an den Angreifer zu verschicken. Dieser "Datendiebstahl" bleibt in der Regel unbemerkt, und es kann oft Monate dauern, bis ein Anwender bemerkt, dass sich ein schädliches Programm in seinem System befindet.

Eine besonders aggressive Form der Trojaner sind so genannte Backdoor-Trojaner.

Diese richten auf dem Wirtssystem Hintertüren (Backdoors)

ein, durch die ein Hacker angreifen kann. Mit Hilfe von Backdoor-Trojanern

kann der Hacker auf fremde Rechner zugreifen und übernimmt

die Kontrolle über praktisch alle Funktionen. Er kann

dann von diesem Rechner, ohne selbst in Erscheinung

zu treten, z.B. SPAM-Emails verschicken oder sonstige kriminelle

Aktivitäten starten (z.B. Angriffe auf andere Rechner). Oft werden die gekaperten Rechner zu

Bot-Netzen

Bot-Netzen zusammengefasst, die dann von einem oder mehreren Servern für ihre Zwecke gemeinsam mißbraucht werden.

Beim Spektrum der Möglichkeiten, wie ein

Trojaner seine schädliche Wirkung entfaltet, sind der Fantasie keine Grenzen

gesetzt. Da der Trojaner

ein normales Computerprogramm ist, interpretieren die Sicherheitsmechanismen

eines Systems in der Regel vom Trojaner ausgeführte Aktionen als zulässig und

vom Benutzer gewollt.

Hier

Hier finden

Sie weiterführende Informationen über Trojanische Pferde.

Rootkits

Rootkits

Die meisten Trojanischen Pferde lassen sich mit den etablierten

Antivirenprogrammen und Antispywareprogrammen erkennen und beseitigen.

Allerdings gibt es immer häufiger Schädlinge, sogenannte

Rootkits, die durch Tricks ihre Anwesenheit im Betriebssystem vor

gewöhnlichen

Scannern verbergen. Rootkits greifen in die Funktionen des Betriebssystems

ein, um sich so gut wie unsichtbar zu machen und ihre Aktivitäten

zu verschleiern. Sie sind deswegen auch nicht im Windows Task

Manager zu finden.

Spezielle Anti-Rootkit Programme können das Betriebssystem

auf das Vorhandensein von Rootkits überprüfen, indem

sie unter der Umgehung der Windows-API (Schnittstelle zur Anwendungsprogrammierung)

einen Vergleich der Dateien auf dem System vornehmen.

Besteht der Verdacht, dass ein System mit einem Rootkit infiziert wurde, sollte der User seinen Rechner mit einem schädlingsfreien Betriebssystem von CD (Knoppicillin, Bart-PE) starten. Die Tarnkappenfunktion der Rootkits wird so ausgehebelt und aktuelle Virenscanner sind in der Lage sei, die Schädlinge aufzuspüren und zu vernichten.

Anti-Rootkit Programme, Boot-CDs

Anti-Rootkit Programme, Boot-CDs und weitere Tools.

Verbreitungswege und Gegenmaßnahmen

Die überwiegende Anzahl der

Viren und

Würmer gelangen per Email auf den PC, meist als Anhang ("attachment"). Als Gegenmaßnahmen empfehlen wir den Einsatz eines aktuellen Antivirenprogramms und eines Virenscanners, sowie ein grundsätzliches Misstrauen gegenüber Emailanhängen. Würmer können auch fehlerhafte Dienste ausnutzen, deswegen sollte man sein Betriebssystem und seinen Browser immer auf dem neuesten Stand halten und nicht benötigte Dienste schließen.

Die überwiegende Anzahl der

Trojaner gelangen per Download aus dem Internet auf den PC, zum Teil versteckt in scheinbar "nützlichen" Programmen. Hier hilft der Einsatz eines aktuellen Anti-Trojaner-Programms und eines Virenscanners, sowie ein gesundes Mißtrauen gegen unbekannte "nützliche" Programme.

Auch über Webseiten mit aktiven Inhalten können Sie sich ungebetene Besucher auf Ihren Computer laden. Ein gutes und aktuelles Antivirenprogramm, im Hintergrund geladen, sollte Sie vor grösseren Schäden bewahren.

Überprüfen Sie auch die Sicherheiteinstellungen Ihres Browsers - das Ausführen von aktiven Inhalten lässt sich mit wenigen Mausclicks ausschalten.

Tipp:

Tipp:

Zur Abwehr von Schädlingen beachten Sie bitte die

zehn goldenen Regeln

zehn goldenen Regeln zur Computersicherheit.

Sollte Ihr System bereits infiziert sein, dann erhalten Sie

hier

hier Ratschläge und Anleitungen, wie Sie die Schädlinge wieder loswerden.

Scherzkekse

Hoax

Hoax

Als Hoax (engl. "schlechter Scherz") bezeichnet man die zahlreichen falschen Warnungen vor bösartigen Computerprogrammen. Angeblich können diese Festplatten löschen, Daten ausspionieren oder anderweitig Schaden auf den Rechnern der Betroffenen anrichten. Man solle eine gewisse Datei löschen und dann alle Bekannten per Email warnen. Gutgläubige Anwender reagieren meistens darauf und senden diese Mails weiter. So entsteht ein Kettenbrief, der durch das Internet wandert.

Tipp: Antworten Sie nicht auf Kettenbriefe. Überprüfen Sie den Sachverhalt in einer Internetsuchmaschine.

Weitere Infos über Hoaxe erhalten Sie auf einer

Webseite

der Universität

Berlin

Webseite

der Universität

Berlin.

Weitere ungebetene Gäste

Die Grenze zwischen den verschiedenen Schädlingen ist gar nicht so leicht zu ziehen, denn manche Schadensprogramme sind zugleich Virus, Wurm und/oder ein Trojanisches Pferd.

Darüber hinaus gibt es noch weitere Begriffe, die im Zusammenhang mit Computersicherheit immer wieder auftreten:

Spyware

Spyware

Als Spyware bezeichnet man jede Art von Programmen, die ohne Wissen des Anwenders Daten ins Internet (meist an den Hersteller des Programms) sendet. Spyware ist vor allem in kostenlosen Programmen (Freeware) zu finden. Oft setzt sich Spyware direkt in der Registry des Systems fest. Entsprechend schwer ist es, Spyware wieder von seinem Computer herunterzubekommen. Meist hilft da nur spezielle Software, die die Spyware entfernt, wie etwa Ad-aware von Lavasoft.

Hinweise zur Bekämpfung!

Hinweise zur Bekämpfung!

Adware

Adware

Adware ist eine Form von Spyware, die Informationen über das Surfverhalten des Benutzers sammelt, um entsprechende Werbung in den Browser des Benutzers einzublenden. Adware kann auch in einigen frei erhältlichen Programmen als eine Art der Bezahlung fest integriert sein. Erst durch die Zahlung einer Lizenzgebühr wird diese Werbung entfernt.

Hinweise zur Bekämpfung!

Hinweise zur Bekämpfung!

Hijacking

Hijacking

Hijacking (engl. "Entführung") von Startseiten ist in letzter Zeit stark in Mode gekommen. Betroffene Surfer finden in ihrem Browser plötzlich eine fremde Startseite vor, die sich nicht mehr ändern lässt. Ein weiteres Symptom des Hijacking ist, dass bestimmte Internetseiten nicht mehr oder erst nach Passieren einer Werbeseite erreichbar sind.

Hinweise zur Bekämpfung!

Hinweise zur Bekämpfung!

Dialer

Dialer

Dialer (engl. "Einwahlprogramme") sind Programme, die die Einwahl ins Internet über Telefonleitung zu einer voreingestellten Nummer - meist einer kostenpflichtigen 0190-Nummer - vornehmen.

Betrügerischen Anbieter versuchen, unbemerkt einen Dialer auf fremden Rechnern zu installieren. Diese Dialer-Programme können sich selbständig ins Internet einwählen. Der Surfer merkt in der Regel nicht, dass er sich nicht über seinen normalen Internetprovider ins Internet eingewählt hat. Das böse Erwachen kommt Wochen später mit der Telefonrechnung.

Eine Informationsbroschüre der Regulierungsbehörde für die Telekommunikation "Was tun bei Rufnummernmissbrauch? Verbraucherinformation zum (0)190er-/(0)900er-Rufnumerngesetz" gibt weitere Auskunft:

Broschüre als PDF-Datei (333 Kb)

Broschüre als PDF-Datei (333 Kb)

Im Internet werden zahlreiche Programme angeboten die Schutz vor Dialern bieten.

Phishing

Phishing

Beim Phishing (vom engl. Wort fishing (=fischen) abgeleitet)

werden täuschend echt wirkende Emails im Namen einer bekannten Organisation (Bank, Behörde etc.) verschickt, die auf eine (gefälschte) Webseite des Absenders verweisen.

Auf der durch einen Link zu erreichenden Webseite soll der Empfänger seine geheimen Daten eingeben (z.B. Kontonummer und PIN, Kreditkartennummer oder Username und Passwort). Diese werden vom Angreifer abgegriffen und sofort für

eigene, kriminelle Zwecke verwendet.

Tipp: Seien Sie mißtrauisch! Verwenden Sie nie den Link aus einer Email für den Zugang zu Onlinekonten oder dergleichen. Gehen

Sie immer über die Hauptseite Ihres Anbieters, und speichern Sie die Adresse in Ihren Favoriten/Bookmarks. Bei Online Banking: Alle Browserfenster schließen und eine neue Browser-Sitzung öffnen.  Hier erhalten Sie von uns Tipps zum sicheren Online Banking.

Hier erhalten Sie von uns Tipps zum sicheren Online Banking.

Pharming

Pharming

Pharming ist eine Fortentwicklung des klassischen Phishing. Hier werden - meist durch ein Schadprogramm auf dem Computer des Anwenders - die Hostdateien von Webbrowsern so manipuliert, dass ein Aufruf der Online-Webseiten bekannter Banken auf täuschend echt aussehende gefälschte Webseiten der Betrüger umgeleitet wird. Dort können dann PIN und TANS des Computeranwenders abgegriffen werden.

Eine andere Methode ist die Manipulation schlecht gesicherter DNS-Server im Internet.

Der Begriff "Pharming" rührt von dem Umstand her, dass die Pharming-Betrüger eigene große Server-Farmen unterhalten, auf denen gefälschte Webseiten abgelegt sind.

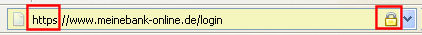

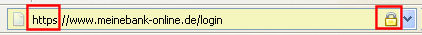

Tipp: Verwenden Sie für den Zugriff auf eine Online-Banking Seite eine gesicherte Verbindung. Eine gesicherte Verbindung erkennen Sie an der Bezeichnung https vor der Webadresse und an einem geschlossenen Sicherheitssysmbol Ihres Webbrowsers. Bei gesicherten Verbindungen muss zwingend eine Authentifizierung des Webseitenanbieters erfolgen.

Hier erhalten Sie von uns Tipps zum sicheren Online Banking.

Hier erhalten Sie von uns Tipps zum sicheren Online Banking.

Direkte Angriffe übers Internet

Wer seine Türen (ports) verrammelt, und alle ungebetenen Gäste aus dem Computer entfernt hat, kann immer noch Opfer eines Angriffs aus dem Internet werden:

Exploits

Exploits

Ein Exploit (engl. to exploit "ausnutzen") ist ein Programm, das Schwächen oder Fehlfunktionen eines anderen Computerprogramms (Betriebssystem oder Webbrowser) ausnutzt. Dies erfolgt in der Regel mit destruktiver Absicht. Viele Exploits dienen dazu, einem Angreifer den Zugriff auf das System zu ermöglichen, um es dann für seine - meist kriminellen - Aktionen zu benutzen. Die Schwachstellen von Betriebssystemen und Browsern werden immer wieder im Internet veröffentlicht und können

durch Sicherheitsupdates (Patches) geschlossen werden.

Tipp: Um sich vor Exploits zu sichern, ist es wichtig, sein Betriebssystem und seinen Browser bzw. sein Emailprogramm immer auf dem neuesten Stand zu halten!

Denial-of-Service-Attacken (DoS)

Bei D

Denial-of-Service-Attacken (DoS)

Bei Denial

of

Service Attacken (engl. "etwas unzugänglich machen" oder "außer Betrieb setzen") wird ein Server oder Router gezielt mit unzähligen Anfragen bombardiert, bis das System die Aufgaben nicht mehr bewältigen kann und im schlimmsten Fall zusammenbricht. Dies wird vor allem bei Firmenservern versucht. Privatpersonen, die in der Regel von ihrem Internetprovider dynamische Internetdadressen zugewiesen bekommen, können sich durch einfaches Neuaufsetzen der Internetverbindung gegen DoS-Angriffe wehren.

Bot-Netze

Bot-Netze

Unter einem Bot-Netz versteht man ein Netzwerk von mit Trojanern infizierten Computern (meist von Privatanwendern), die von einem zentralen Server ferngesteuert werden können. Bot-Netze sind unter anderem ein gängiges Verbreitungsmittel für Spam. Symantec hat in seinem halbjährlich erscheinenden Sicherheitsreport herausgefunden, dass es in der zweiten Jahreshälfte 2006

weltweit mehr als sechs Millionen Bot-PCs gibt, also Rechner, die ohne Wissen der Betroffenen "ferngelenkt" werden können. Das bedeutet einen Anstieg um 29 Prozent gegenüber dem ersten Halbjahr 2006.

It-Sicherheitsbericht von Symantec

It-Sicherheitsbericht von Symantec

Weiterführende Informationen zu Bot-Netzen finden Sie in einem Artikel des BSI (Bundesamt für Sicherheit in der Informationstechnik)

Bot-Netz-Bedrohung

Bot-Netz-Bedrohung.

Werbemüll

Zwar nicht direkt gefährlich, aber dafür umso nerviger, sind die zahlreichen, unaufgefordert zugesandten Werbemails:

Spam

Spam

Spam ist der Werbemüll, den man täglich in seiner Mailbox vorfindet. Der Begriff geht auf einen Sketch der englischen Komikertruppe Monthy Python zurück, indem der Begriff SPAM über 100-mal innerhalb weniger Minuten vorkam.

Als Spam, Spamming oder Junk Mail (engl. "Müllpost") bezeichnet man im Internet:

* Massenversand nicht angeforderter Werbe-Emails

* Werbebeiträge in Newsgroups, die nichts mit dem Thema der Newsgroup zu tun haben.

* Kettenbriefe

Erfahren Sie mehr über den Umgang mit SPAM!

Erfahren Sie mehr über den Umgang mit SPAM!

Viren

Viren Würmer

Würmer Trojaner

Trojaner Bot-Netzen zusammengefasst, die dann von einem oder mehreren Servern für ihre Zwecke gemeinsam mißbraucht werden.

Bot-Netzen zusammengefasst, die dann von einem oder mehreren Servern für ihre Zwecke gemeinsam mißbraucht werden.  Rootkits

Rootkits